LGPD controle de acesso tem propósito avaliar os diversos acessos que o usuário pode e precisa ter para trabalhar. A internet é a via complicada de acesso a informação. O usuário esteja onde estiver terá acesso. Então a Gestão de Acesso precisa ser administrada e controlada.

Sendo os dados são o grande petróleo da gestão das empresas. Neste mesmo sentido as informações geram responsabilidade para seus gestores e administradores. Existe preocupação com a privacidade, com a segurança do negócio e agora com a lei que também avalia este tipo de questão.

Quer agendar uma conversa sobre um contrato #DPO para o seu negócio – >> Acesse este LINK <<

Quais são as camadas de segurança da Informação LGPD Controle de Acesso?

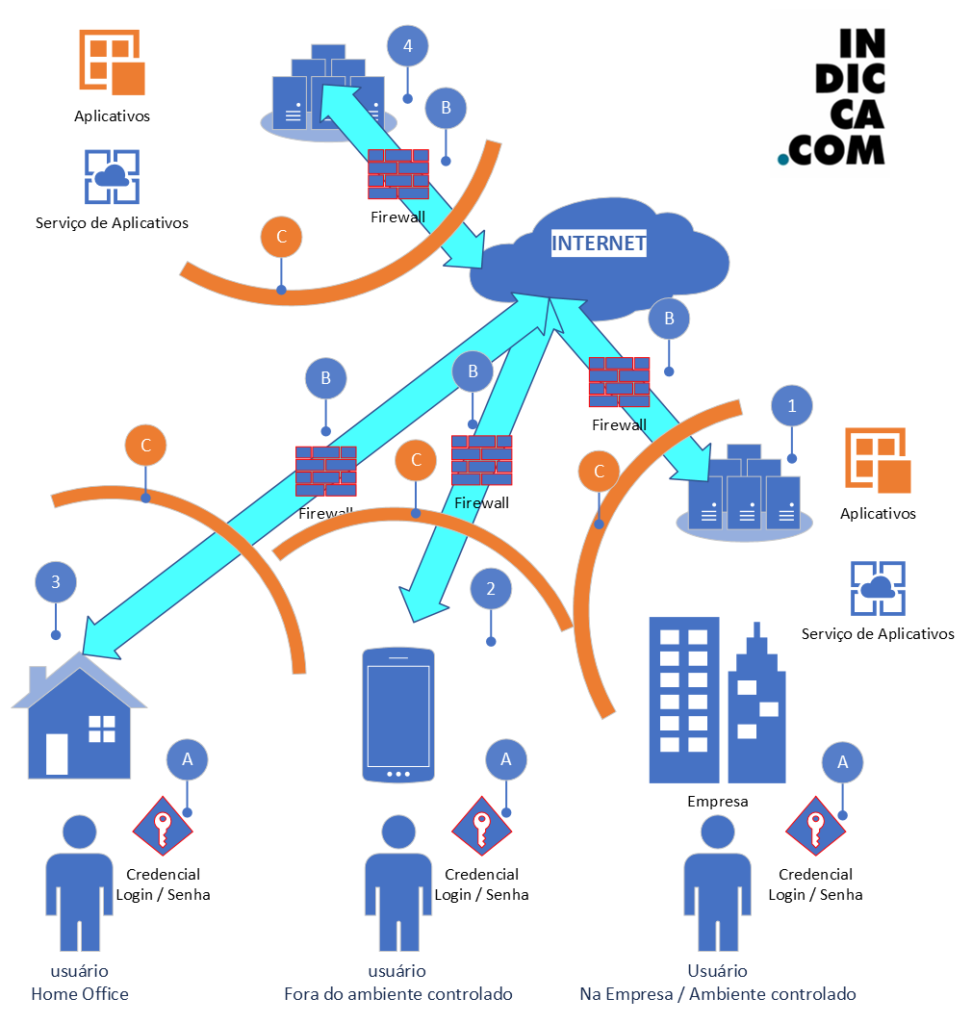

Descrição da Imagem das Camadas do Eco Sistema de acesso aos dados

Numeral 1, 2, 3 e 4 são os ambientes que precisamos avaliar sobre o ponto de vista da Segurança da Informação

Letra A são as chaves (Credenciais dos usuários). Assim podem ser Login e Senha ou Chaves Digitais.

Letra B identificado como Fronteira Digital para segmentar a Rede Pública da Rede Privadas

Letra C Limites das camadas digitais dos sistemas complexos da informática

LGPD Controle de Acesso

Desta forma justifica conhecer, avaliar e gerenciar o acesso. Certamente ainda mais garantindo que o acesso seja sempre de pessoas autorizadas. Então monitorar é atitude das boas práticas. Além disso também uma forma de facilitar, com segurança, o acesso das pessoas que desejam trabalhar.

Neste ECOSSISTEMA de trabalho temos 4 ambientes:

- A empresa que pode ter os Servidores e Aplicativos para uso de trabalho. Neste ambiente os usuários farão uso de forma direta pela rede.

- O data center que pode ser onde os Servidores e Aplicativos estarão hospedados. Então o acesso será via internet. Assim vão estar disponíveis para uso de trabalho; Nesta solução os usuários vão se conectar a internet e depois aos sistemas e aplicativos;

- Na rua, em um ambiente não controlado, os usuários, conectados vão ter acesso e assim podem trabalhar;

- Em casa, ainda assim um ambiente não controlado, os usuários, conectados vão ter acesso e assim podem trabalhar

Como considerar a Segurança da Informação neste contexto? Está é sempre uma boa pergunta. Os sistemas precisam estar disponíveis. Nesta mesma condição os dados precisam estar publicados para o trabalho. Ainda assim todo este ambiente precisa de Controle de Acesso. Sem falar que além de garantir que apenas pessoas autorizadas tenham acesso.

Como a TI – Tecnologia da Informação vem tratando a questão do Gestão de Acesso?

Existem algumas opções de ferramentas para este trabalho de gestão de acesso. Desta forma garantindo que além do acesso seja entregue. Nesse sentido que apenas pessoas autorizadas tenham está habilitação de acesso.

Então a Fronteira Digital é o Firewall. Em outras palavras Parede de Fogo que estabelece a Fronteira Digital entre a Empresa e a Rede Pública (Internet). Nesta etapa a função do Firewall é de validar o usuário. Então se ele não tiver os requisitos, nem aparece a possiblidade de usar a credencial. Em outras palavras, o acesso fica invisível.

Considerando que tudo certo, que o usuário é uma pessoa autorizada, ele entra na segunda camada da Segurança da Informação. Enfim ele pode usar da sua Credencial (Login e Senha) para acesso. Ainda assim, com o acesso, ele, o usuário, já estará sujeito as regras com definição de direitos e restrições.

Após este procedimento, vem a parte da aplicação, novamente haverá necessidade de outra credencial. Nesta etapa a questão já é dentro do sistema. Novamente o gestor precisa de gerenciar o que pode e o que o usuário não pode fazer.

No blog INDICCA.COM existem outros conteúdos sobre Firewall

A chave de identificação é um grande complicador neste processo da Segurança da Informação

Igualmente a Credencial Microsoft ou outras que o usuário possa utilizar. Agora para a uso dos aplicativos e sistemas terá uma também assinatura digital. Equipamentos que simulam o reconhecimento de firma do cartório. Pode ser GOV.BR ou Chaves Eletrônicas credenciadas por cartórios digitais. Estas chaves vão identificar e garantir a identidade do usuário. A grande dificuldade é saber se quem está utilizando são ou não as pessoas. Inegavelmente temos percebido que há compartilhamento destas chaves.

Se desejar conversar, mesmo sem compromisso, agende com um profissional da INDICCA

Quer saber um pouco mais avalie a AGENDA Bookings da INDICCA.COM

Um outro modelo mais específico Calendly INDICCA.COM