Compartilhamento de Credenciais: Um Risco para a Segurança do Negócio

O compartilhamento de credenciais, como login e senha, pode comprometer seriamente o negócio. A TI é fundamental para a estratégia do negócio. Essas credenciais permitem acesso a informações sensíveis, como saldos e movimentações financeiras. Sem políticas de segurança adequadas, o acesso não autorizado pode resultar em evasão de dados e prejuízos financeiros. Portanto, é essencial melhorar continuamente as políticas de segurança para proteger a integridade do negócio.

Vulnerabilidades e Ataques Internos

A falta de controle e boas práticas pode abrir portas para vulnerabilidades e até ataques internos. Colaboradores mal-intencionados podem explorar a ausência de controles de acesso e práticas de segurança, causando desfalques significativos.

Importância do IAM e PAM

Não apenas a Gestão de Identidade e Acesso (IAM) é crucial, mas também o gerenciamento de acesso privilegiado (PAM). Implementar uma abordagem em camadas e acesso Just in Time (JIT) é essencial para proteger recursos críticos.

Evidências de Falhas de Segurança

A evidência aponta para falhas sutis e profundas. Ataques que exploram o uso indevido de credenciais são frequentemente associados a insiders mal-intencionados ou baixa maturidade nos processos de IAM.

Estratégia IAM Robusta

Uma estratégia IAM robusta vai além de senhas, incluindo múltiplos fatores de autenticação, monitoramento de acesso privilegiado e o princípio do menor privilégio. Mesmo uma credencial comprometida deve ter um poder de destruição limitado.

Importância da TI no Controle de Acesso

Integração com a Estratégia do Negócio: A TI garante que as credenciais de acesso sejam gerenciadas de forma segura, protegendo informações críticas como saldos, estratégias e movimentações financeiras.

Políticas de Segurança: Revisar e melhorar continuamente as políticas de segurança protege a integridade do negócio.

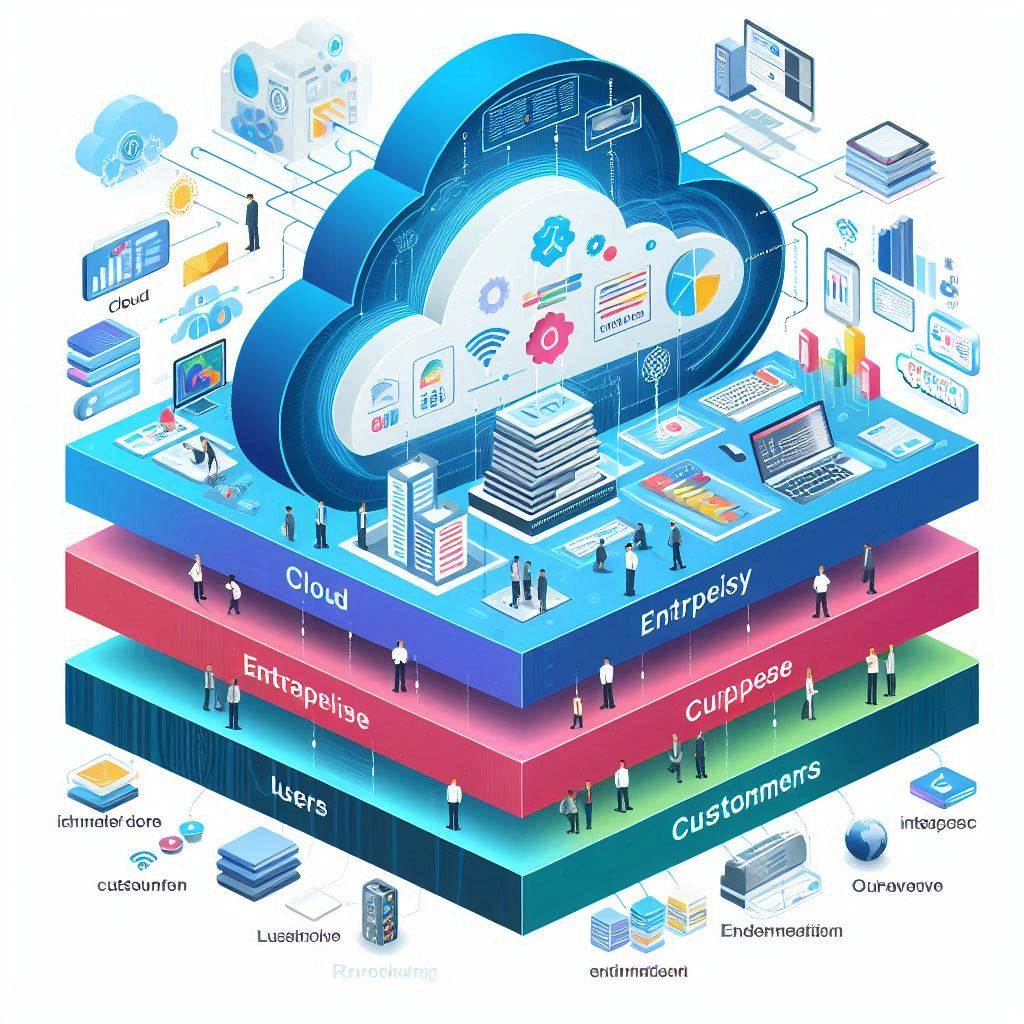

Camadas de TI e Segurança

Então a infraestrutura de TI é composta por várias camadas, incluindo a rede, que permite acesso a arquivos como contratos, informações e estatísticas que fomentam decisões. Só para ilustrar, há aplicativos que tratam cadastros, fluxo de caixa, faturamento, gestão financeira e serviços de mensageria ou chat onde se compartilham informações. Sem dúvida a nuvem também é uma camada estratégica, oferecendo flexibilidade e escalabilidade, mas com maior possibilidade de vulnerabilidades se não for bem protegida. Essas camadas podem ser acessadas de forma escalada e, se não planejadas adequadamente, podem se tornar uma estrutura complexa que facilita ataques. Portanto, é crucial ter um planejamento estratégico para proteger cada camada e minimizar os riscos.

Vulnerabilidades e Ataques Internos

Uma vez que Compartilhar credenciais abre portas para vulnerabilidades e ataques internos, especialmente por colaboradores mal-intencionados.

Por consequência implementar uma estratégia robusta de IAM, incluindo múltiplos fatores de autenticação e monitoramento de acesso privilegiado, é crucial.

Compartilhamento de Credenciais (Login e Senha): Um Risco para a Segurança do Negócio

No momento em que o compartilhamento de credenciais digitais é uma prática comum, mas pode representar um grande risco para a segurança dos dados da empresa. Este artigo explora os perigos associados a essa prática e oferece recomendações para mitigar esses riscos.

Casos Comuns e Riscos Reais

Embora o compartilhamento de credenciais pareça uma solução rápida, ele pode gerar vulnerabilidades graves. Veja dois exemplos frequentes:

- Contabilidade

Muitos clientes compartilham fisicamente seus tokens ou certificados digitais com o contador para agilizar processos, em vez de formalizar uma procuração eletrônica. Essa prática expõe dados sensíveis e pode gerar responsabilidade solidária em caso de uso indevido ou fraude. - Escritórios de Advocacia

Em alguns escritórios, estagiários utilizam o token de outros advogados para acessar sistemas e cumprir prazos. Além de violar normas éticas e de segurança, isso pode resultar em questionamentos judiciais se houver falhas ou incidentes, comprometendo a credibilidade do escritório.

Por que evitar?

Essas práticas não apenas aumentam o risco de vazamento de informações, mas também podem configurar infrações legais e éticas. A solução é adotar mecanismos seguros, como procurações digitais e gestão de acessos individualizada.

Educação e Treinamento

Por exemplo realize workshops e treinamentos para conscientizar os funcionários sobre os riscos do compartilhamento de credenciais. Posto que a importância de manter suas informações de login seguras. Assim a educação contínua é essencial para garantir que todos entendam as implicações de compartilhar suas credenciais.

Políticas de Segurança

Desenvolva e implemente políticas claras que proíbam o compartilhamento de credenciais. Estabeleça procedimentos para a criação e manutenção de senhas seguras. Comunique essas políticas regularmente e reforçe através de campanhas internas.

Autenticação Multifator (MFA)

Adote a autenticação multifator para adicionar uma camada extra de segurança. A MFA pode prevenir acessos não autorizados mesmo que as credenciais sejam compartilhadas.

Monitoramento e Auditoria

Utilize ferramentas de monitoramento e auditoria para detectar e responder rapidamente a qualquer atividade suspeita. O monitoramento contínuo ajuda a identificar e mitigar riscos antes que se tornem problemas maiores.

Gestão de Acessos

Implemente sistemas de gestão de acessos que permitam controlar e limitar o acesso a informações sensíveis. A gestão de acessos garante que apenas pessoas autorizadas tenham acesso às informações críticas.

LGPD e NR1: Treinamento e Conscientização

Posto que a Lei Geral de Proteção de Dados (LGPD) e a Norma Regulamentadora 1 (NR1) não abordam apenas a gestão de acesso às informações, mas também a necessidade de treinamento contínuo. Tanto quanto é essencial que os colaboradores compreendam o significado de termos como privacidade e sigilo, e saibam da importância de reportar falhas de segurança para mitigar riscos. Seja como for o treinamento deve enfatizar a responsabilidade sobre o compartilhamento indevido de informações e a importância de manter a confidencialidade dos dados. Além disso, é fundamental implementar um Comitê da Informação e uma Gestão de Crise. Sob o mesmo ponto de vista uma falha, deve haver um planejamento do que será feito para evitar atitudes e decisões intempestivas que, sob o nervosismo da situação, possam comprometer ainda mais a segurança.

Sem dúvida a LGPD e NR1: A Lei Geral de Proteção de Dados e a Norma Regulamentadora 1 exigem treinamento contínuo para que os colaboradores compreendam a importância da privacidade e sigilo.

Visto que a lembrar e treinar constantemente os usuários sobre a importância de não compartilhar indevidamente informações e de reportar falhas de segurança é fundamental.

Conclusão

A gestão e o compartilhamento de informações são de extrema importância. A responsabilidade sobre os dados é crucial. A exposição indevida de dados sensíveis pode gerar prejuízos maiores, como assédio ou violação de privacidade. Implementar controles precisos e boas práticas, juntamente com treinamentos regulares, é fundamental para garantir a segurança do negócio.